Security

Please note that the guidance laid out below refers to two groups of users.

Those of you using versions of TrendMiner that include and fall after 2021.R3.1 and those of you using versions of TrendMiner that precede 2021. R3.1. Please follow the guidance that refers to the version group you are associated to.

Sicherheit - Post 2021.R3.1

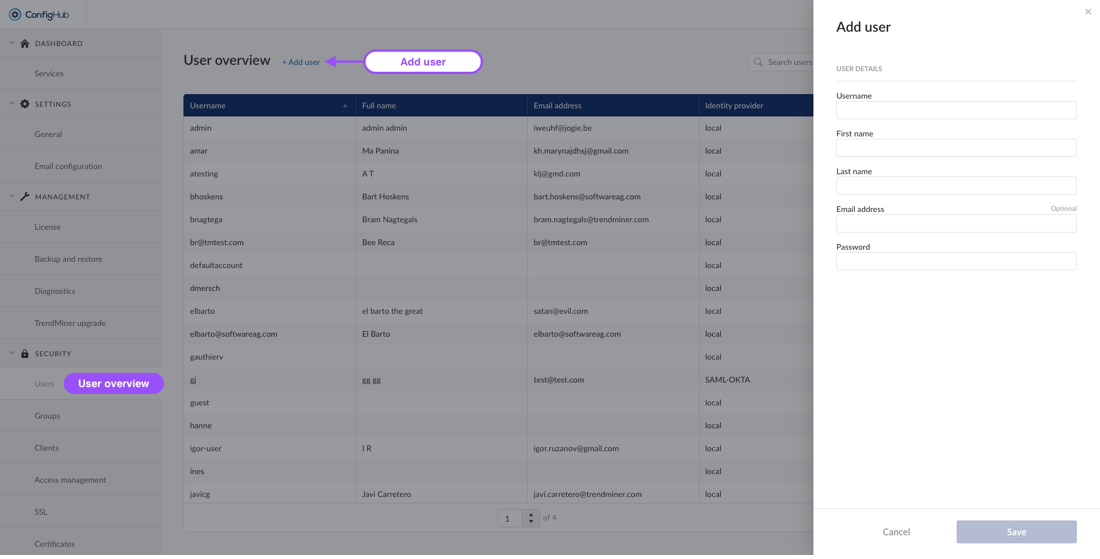

TrendMiner-Benutzer können entweder lokal oder über einen externen Identitätsanbieter existieren. Eine Übersicht über alle Benutzer finden Sie unter dem Abschnitt "Sicherheit" in ConfigHub.

Die Benutzerübersicht zeigt den Benutzernamen, den vollständigen Namen, die E-Mail-Adresse und den Identitätsanbieter. Über die Suchleiste oben rechts über der Tabelle können Sie nach bestimmten Benutzern suchen.

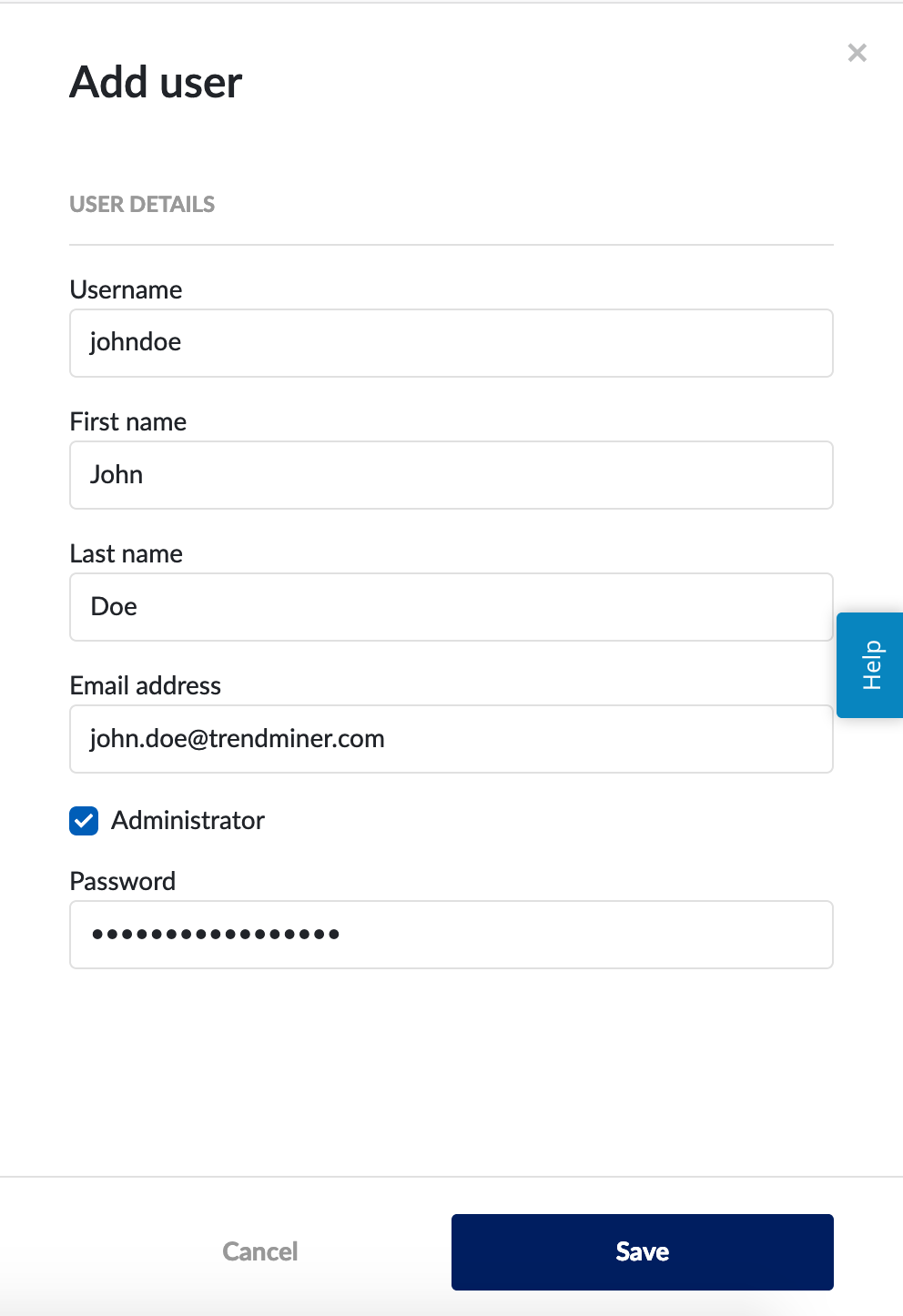

Benutzer erstellen

Nur lokale Benutzer können über ConfigHub erstellt werden. Im Falle eines externen Identity Providers (IdP) werden die Benutzer stattdessen synchronisiert und sollten über den IdP verwaltet werden.

Um Benutzer anzulegen, müssen Sie in das Benutzermenü unter dem Abschnitt "Sicherheit" gehen. Von dort aus können Sie Benutzer über die Schaltfläche "+Benutzer hinzufügen" hinzufügen.

Anmerkung

Benutzernamen können nachträglich nicht mehr geändert werden.

Wenn Sie Benutzer lokal anlegen, muss das Passwort den folgenden Regeln entsprechen:

Haben eine Mindestlänge von 8 Zeichen

Enthält mindestens einen Großbuchstaben

Enthält mindestens einen Kleinbuchstaben

Enthält mindestens eine Ziffer

Mindestens ein Sonderzeichen enthalten

In den vorherigen drei Passwörtern nicht kürzlich verwendet worden sein

Benutzerdetails konfigurieren

Von der Benutzerübersicht aus kann ein Benutzer angeklickt werden, um weitere Details in der Seitenleiste zu sehen. Hier können weitere Optionen ausgeführt werden, wie z.B.:

Bearbeitung von Benutzerdetails (nur lokale Benutzer)

Passwörter ändern (nur lokale Benutzer)

Rollen ändern (z.B. Benutzern Administratorrechte geben)

Entsperren Sie den Benutzer, nachdem er sein Passwort wiederholt nicht korrekt eingegeben hat.

Löschen Sie den Benutzer aus TrendMiner (nur lokale Benutzer).

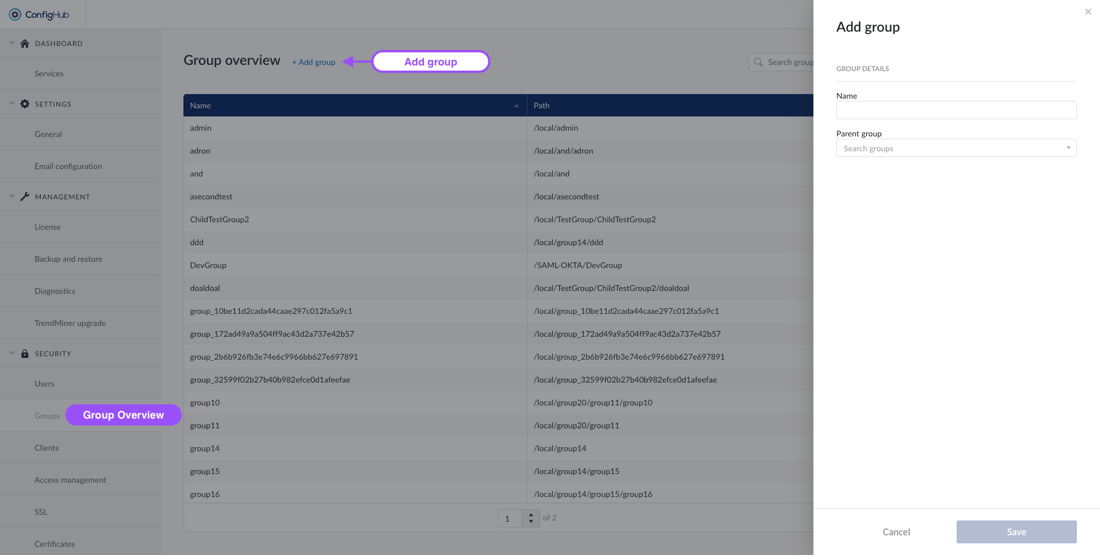

Die Gruppenverwaltung ermöglicht die Erstellung einer Sammlung von Benutzern und anderen Gruppen (d.h. verschachtelte Gruppen). Eine Übersicht über alle bestehenden Gruppen finden Sie unter dem Abschnitt "Sicherheit" in ConfigHub.

Die Gruppenübersicht zeigt den Gruppennamen und den Pfad der Gruppen an, so dass sie mit dem entsprechenden Identitätsanbieter verknüpft werden können.

Über die Suchleiste oben rechts über der Tabelle können Sie nach bestimmten Benutzern suchen.

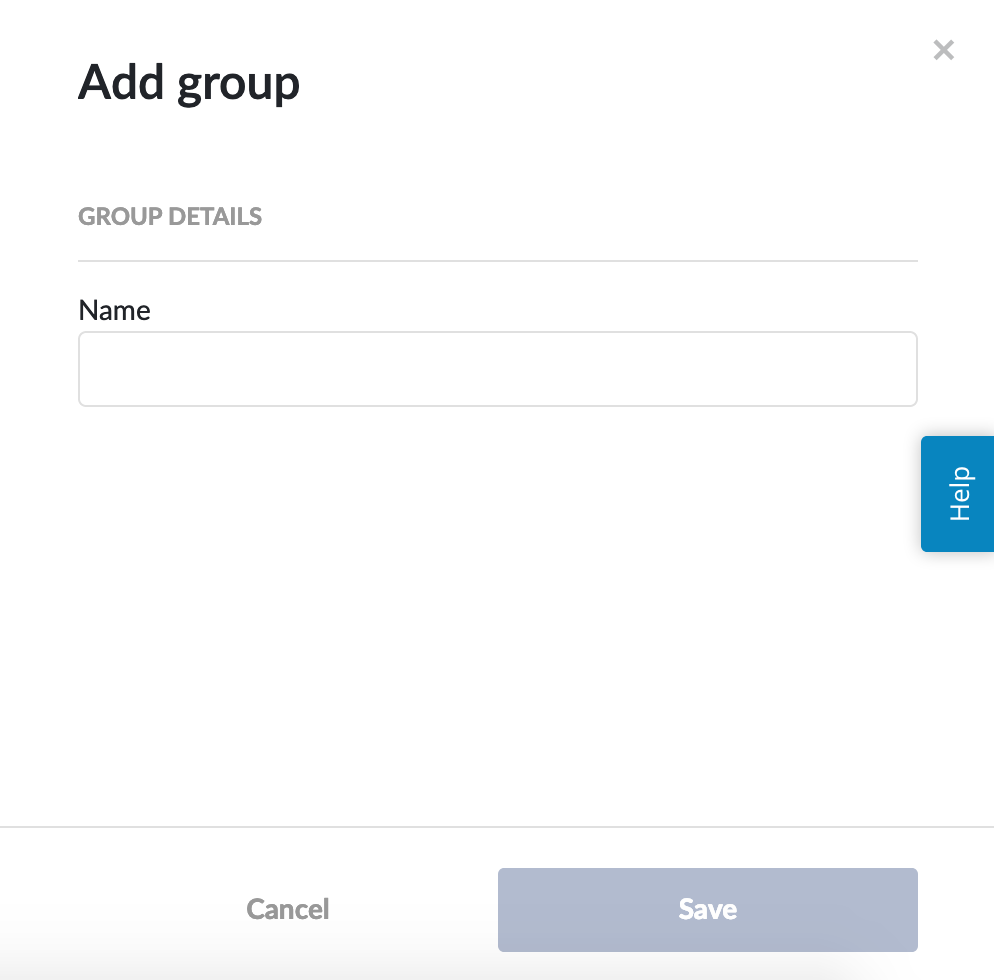

Gruppen erstellen

Das Erstellen von Gruppen ist nur auf lokaler Ebene erlaubt. Im Falle eines externen Anbieters werden die Gruppen vom IdP selbst verwaltet und mit TrendMiner synchronisiert.

Es ist möglich, lokale Gruppen zu erstellen und Benutzer, die von LDAP oder SAML oder lokal kommen, lokalen Gruppen zuzuweisen und die Zugriffsverwaltung zu verwenden, um den Zugriff auf Datenquellen auf Gruppenebene zu konfigurieren.

Um eine neue Gruppe zu erstellen, müssen Sie das Gruppen-Menü unter der Rubrik "Sicherheit" aufrufen. Von dort aus können Sie Gruppen über die Schaltfläche "+Gruppe hinzufügen" hinzufügen.

Anmerkung

Eine Gruppe kann nur eine übergeordnete Gruppe haben.

Gruppendetails konfigurieren

Von der Gruppenübersicht aus können Sie auf eine Gruppe klicken, um weitere Details im Seitenpanel zu sehen. Hier können weitere Optionen ausgeführt werden, wie z.B.:

Anmerkung

Diese Aktionen können nur für lokale Gruppen durchgeführt werden. Gruppen, die von einem externen IdP synchronisiert werden, sind nicht editierbar und sollten vom IdP selbst verwaltet werden.

Den Namen einer Gruppe bearbeiten

Löschen Sie die Gruppe

Bestehende Benutzer/Gruppen als Mitglied zu dieser Gruppe hinzufügen

Warnung

Wenn Sie eine Gruppe löschen, werden auch alle Untergruppen gelöscht. Wenn dies der Fall ist, wird ein Modell angezeigt. Wenn Sie die Untergruppen behalten möchten, müssen Sie sie zuerst aus der Mitgliederliste entfernen.

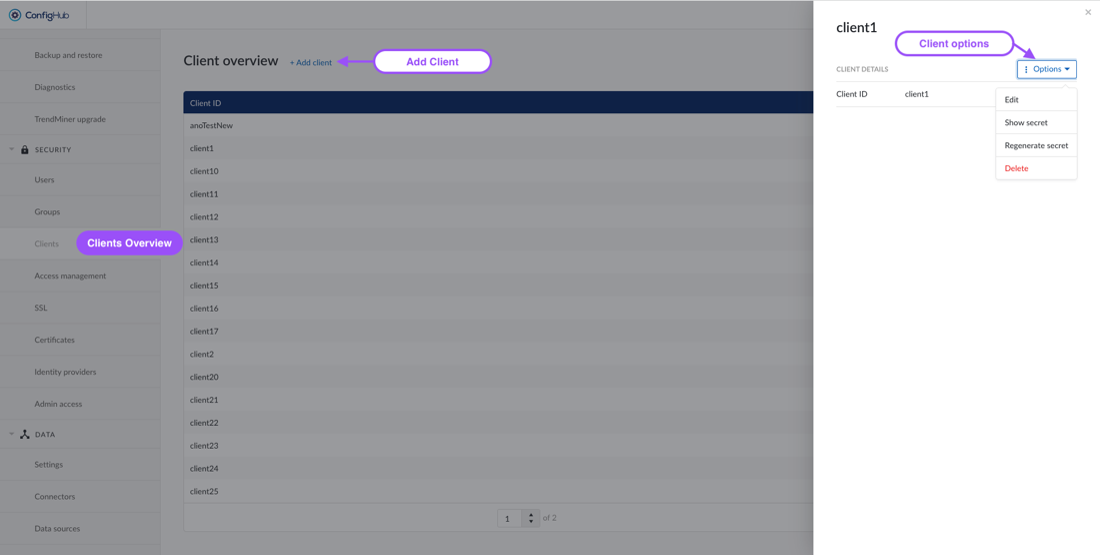

Kunden erstellen

TrendMiner ermöglicht die Erstellung eines Clients und eines Geheimnisses, um ein Token zu erzeugen, das in externen API-Aufrufen verwendet werden kann.

Um einen neuen Client zu erstellen, müssen Sie das Client-Menü unter der Rubrik "Sicherheit" aufrufen. Von dort aus können Sie über die Schaltfläche "+Client hinzufügen" neue Clients erstellen.

Sie werden aufgefordert, einen Namen (Kunden-ID) für Ihren Kunden einzugeben, der für externe Referenzen verwendet wird. Sobald der Kunde erstellt ist, können Sie ihn anklicken:

Bearbeiten Sie die Client-ID

Das Geheimnis des Kunden anzeigen

Generieren Sie ein neues Geheimnis

Löschen Sie den Client

Anmerkung

Wenn Sie ein Geheimnis neu generieren, werden Ihr altes Geheimnis und Ihre Token ungültig. Diese Aktion kann nicht rückgängig gemacht werden.

Clients müssen einer Domäne/Einheit im Menü Zugriffsverwaltung genauso wie Benutzer/Gruppen hinzugefügt werden, um den Zugriff auf die Daten zu ermöglichen.

Token holen

Ein Token kann über curl oder auf andere Weise abgerufen werden. Ein Beispiel wird unten gezeigt.

Anmerkung

Ein neuer Token muss geholt werden, wenn der Token nach 5 Minuten abläuft.

Template:

curl --request POST \ --url 'https://YOUR_DOMAIN/oauth/token' \ --header 'content-type: application/x-www-form-urlencoded' \ --data grant_type=client_credentials \ --data client_id=YOUR_CLIENT_ID \ --data client_secret=YOUR_CLIENT_SECRET

Beispiel:

curl --request POST \

--url 'https://trendminer.example.net/auth/realms/trendminer/protocol/openid-connect/token' \

--header 'content-type: application/x-www-form-urlencoded' \

--data grant_type=client_credentials \

--data client_id=external-client \

--data client_secret=35c07824-5e11-40f5-88f0-0b578b940b43Antwort-Token:

{

"access_token":

"eyJhbGciOiJSUzI1NiIsInR5cCIgOiAiSldUIiwia2lkIiA6ICJwcXZ1UXBpQkpiOGpRMVZQcU9PMDdFNDFCb25IRGxNZ01YY0NockZJbkhFIn0.eyJleHAiOjE2MzYwMjkzNDYsImlhdCI6MTYzNjAyOTA0NiwianRpIjoiMWQzNWUyNGQtMGQ4Zi00MWI1LThkYzgtZTYzZmIxZDk3MTEzIiwiaXNzIjoiaHR0cHM6Ly90bS1waXBlbGluZS1wbGVhc3VyZTMxLnRyZW5kbWluZXIubmV0L2F1dGgvcmVhbG1zL3RyZW5kbWluZXIiLCJhdWQiOiJhY2NvdW50Iiwic3ViIjoiMTRlODRmODUtZjc5YS00YjIyLTg4MzktYWM5OWRkOWQzY2U1IiwidHlwIjoiQmVhcmVyIiwiYXpwIjoiZXh0ZXJuYWwtY2xpZW50IiwiYWNyIjoiMSIsInJlYWxtX2FjY2VzcyI6eyJyb2xlcyI6WyJkZWZhdWx0LXJvbGVzLXRyZW5kbWluZXIiLCJvZmZsaW5lX2FjY2VzcyIsInVtYV9hdXRob3JpemF0aW9uIiwidXNlciJdfSwicmVzb3VyY2VfYWNjZXNzIjp7ImV4dGVybmFsLWNsaWVudCI6eyJyb2xlcyI6WyJ1bWFfcHJvdGVjdGlvbiJdfSwiYWNjb3VudCI6eyJyb2xlcyI6WyJtYW5hZ2UtYWNjb3VudCIsIm1hbmFnZS1hY2NvdW50LWxpbmtzIiwidmlldy1wcm9maWxlIl19fSwic2NvcGUiOiJlbWFpbCBwcm9maWxlIiwiY2xpZW50SWQiOiJleHRlcm5hbC1jbGllbnQiLCJjbGllbnRIb3N0IjoiMTAuMzIuMTM1LjE1IiwiZW1haWxfdmVyaWZpZWQiOmZhbHNlLCJjcmVhdGVkRGF0ZSI6MTYzNjAyODY2NTMxMCwicm9sZXMiOlsiZGVmYXVsdC1yb2xlcy10cmVuZG1pbmVyIiwib2ZmbGluZV9hY2Nlc3MiLCJ1bWFfYXV0aG9yaXphdGlvbiIsInVzZXIiXSwicHJlZmVycmVkX3VzZXJuYW1lIjoic2VydmljZS1hY2NvdW50LWV4dGVybmFsLWNsaWVudCIsImNsaWVudEFkZHJlc3MiOiIxMC4zMi4xMzUuMTUifQ.GtGGgH7wqeqbEJuLfuGamps2nTqxHLDtz5plQ5IewZN6RTKnPTxh3oWlBshr_3lBVYaQHkjw0aXZc7K8dxfttXwQGQnxn6ijt_j2NFdqPVqlwODFWhwqGTtvTQXYESlghqz_8-k NHky9uFgd5lvZxdy6FGnOJcG6PmeeRa9lwZc_6hpwNGCEeH_9TKPM2WaiIs0f9sFoMlOSqOGZrqPrbxjzsCr0leVxptvLwSIw6RMOlDZ9IonBglpoL6mhpzTPtvZSGXQ-BL0Lcef2G_xY3A__etLM5U5bH44Ey-vwMGCYJ0ZWo7GsSPCOQYdwcGJOUoZ0Yvy0l2kNuazI1WC2g",

"expires_in": 300,

"refresh_expires_in": 0,

"token_type": "Bearer",

"not-before-policy": 1571391000,

"scope": "email profile"

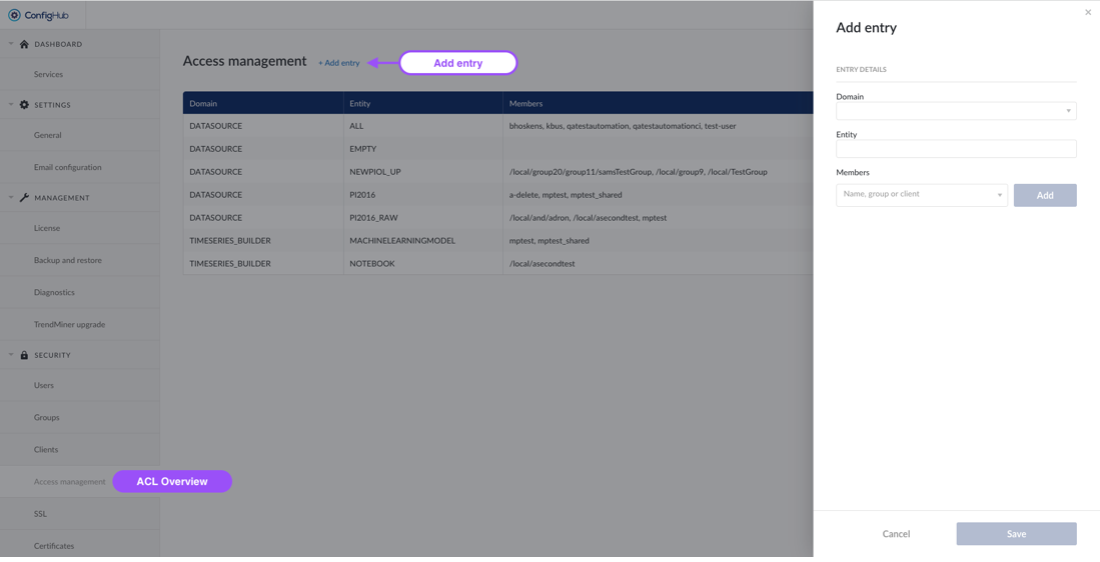

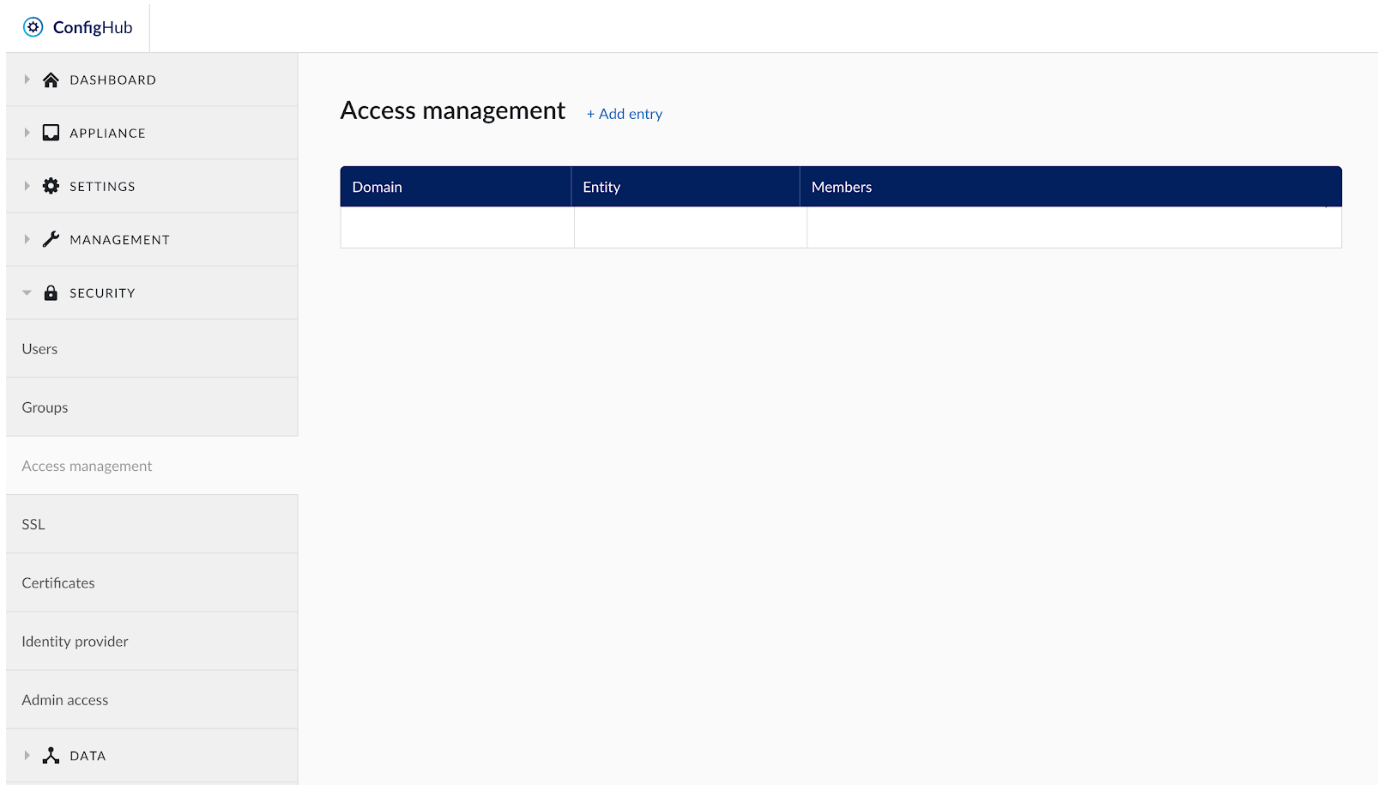

The Access Management menu allows you to manage access permissions centrally per domain. Opening the menu returns an overview of all set access permissions.

Mit dem Menü Zugriffsverwaltung können Sie Zugriffsberechtigungen zentral pro Domäne verwalten. Wenn Sie das Menü öffnen, erhalten Sie einen Überblick über alle eingestellten Zugriffsberechtigungen.

Domäne: DATASOURCE oder TIMESERIES_BUILDER

Entität:

Verwenden Sie die Domäne DATASOURCE: Geben Sie den Namen der Historian-Verbindung ein, wie in TrendMiner konfiguriert, oder verwenden Sie "ALL", um die Sammlung aller Historian-Verbindungen anzugeben).

Verwendung der Domäne TIMESERIES_BUILDER: Fügen Sie die Entität "MACHINELEARNINGMODEL" und/oder "NOTEBOOK" hinzu.

Mitglieder: Benutzer, Gruppen oder Clients, denen Sie Zugriffsrechte für die Domäne gewähren möchten.

Um eine bestehende Zugriffsberechtigung zu bearbeiten, klicken Sie auf den Eintrag, den Sie bearbeiten möchten, und klicken Sie im Optionsmenü auf "Bearbeiten".

Um eine bestehende Zugriffsberechtigung zu entfernen, klicken Sie auf den Eintrag, den Sie löschen möchten, und klicken Sie im Optionsmenü auf "Löschen".

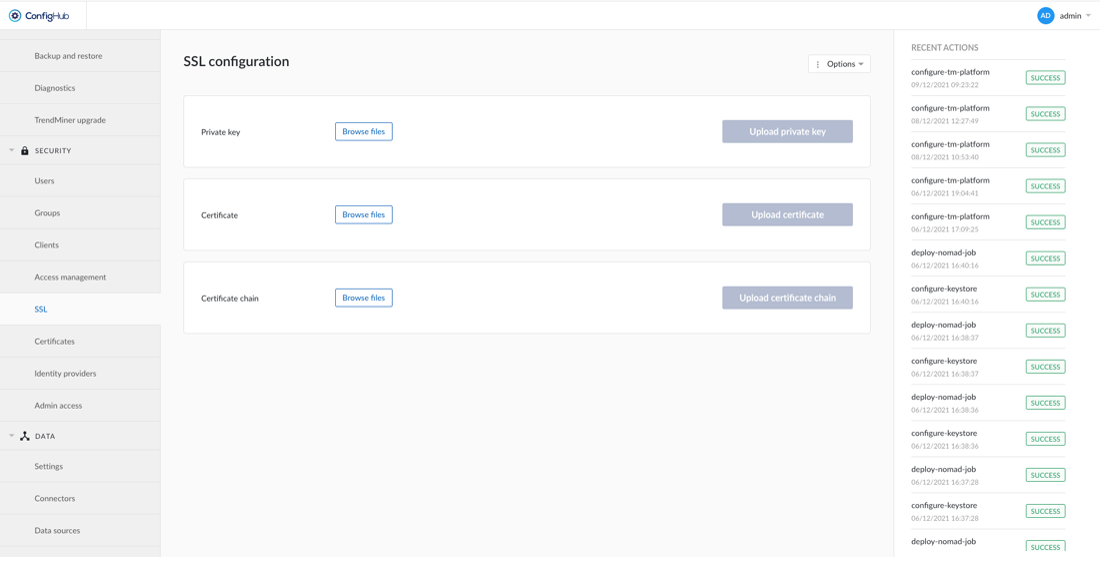

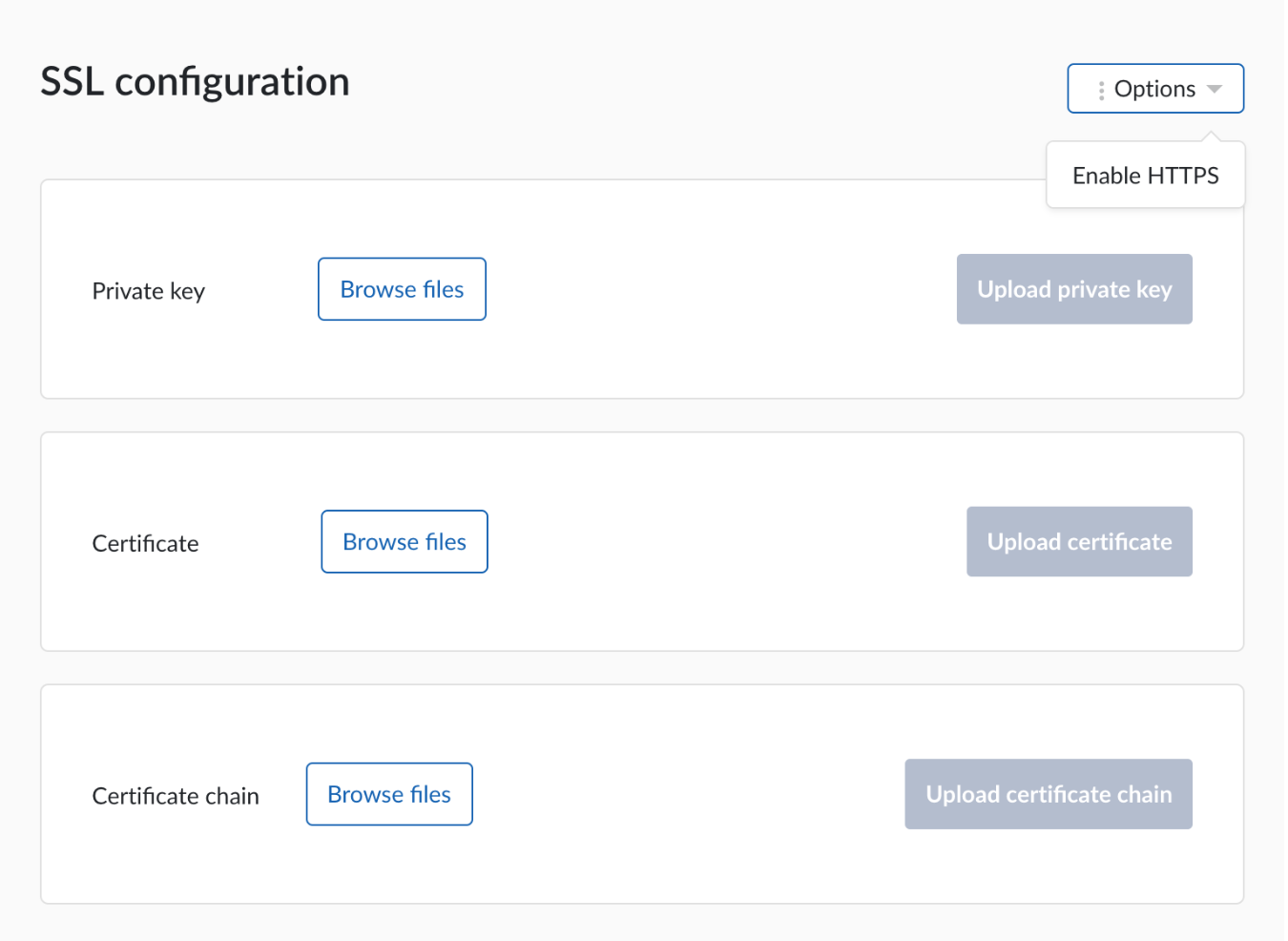

Um HTTPS zu aktivieren, sind drei Dinge erforderlich:

Privater Schlüssel

CSR für diesen privaten Schlüssel

Zertifikat-Kette

Die Erstellung eines CSR liegt in der Verantwortung des Kunden. Es ist für TrendMiner nicht möglich, dies zu tun.

Die Webserver-Software (Apache) unterstützt nur PEM-Zertifikate. OpenSSL kann verwendet werden, um Zertifikate in einem anderen Format in PEM zu konvertieren.

Sobald diese Voraussetzungen erfüllt sind, kann HTTPS über das Menü "Optionen" oben rechts aktiviert werden.

Anmerkung

Die Aktivierung von HTTPS macht ConfigHub vorübergehend unbrauchbar, bis der Neustart des Dienstes abgeschlossen ist. Eine manuelle Aktualisierung von ConfigHub ist erforderlich. Drücken Sie F5, um zu versuchen, die Schnittstelle erneut zu laden. Wiederholen Sie den Vorgang, bis er erfolgreich ist.

Anmerkung

Zertifikatskette: Wenn das Zertifikat direkt von der Stammzertifizierungsstelle ausgestellt wurde, laden Sie die Stammzertifizierungsstelle hoch, andernfalls laden Sie die Zwischenzertifizierungsstelle hoch, die das Zertifikat signiert hat.

Eine detailliertere Anleitung, was SSL ist, warum und wie man SSL in TrendMiner verwendet, finden Sie in diesem Dokument.

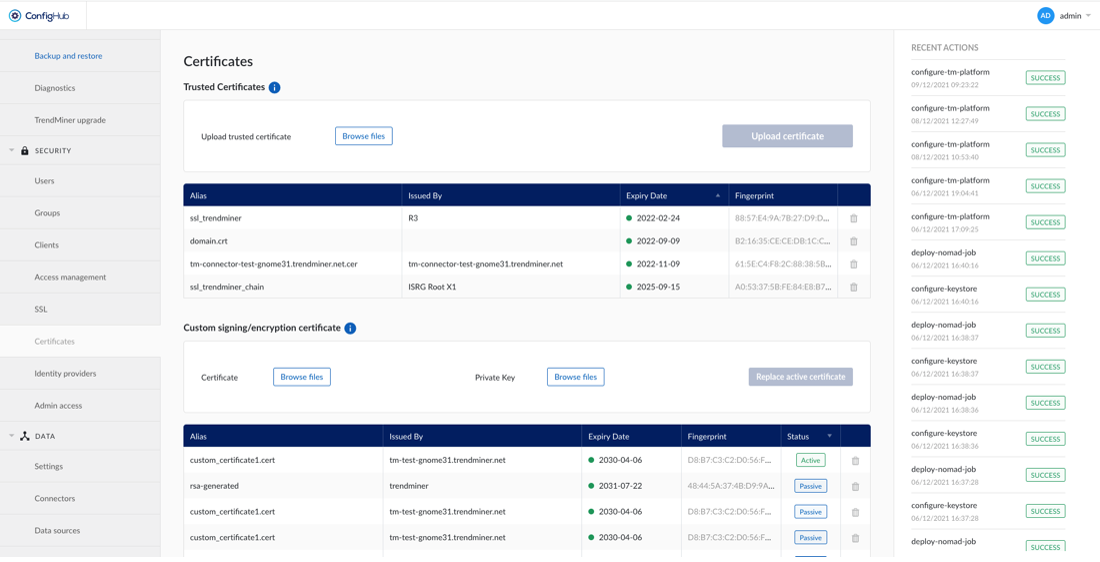

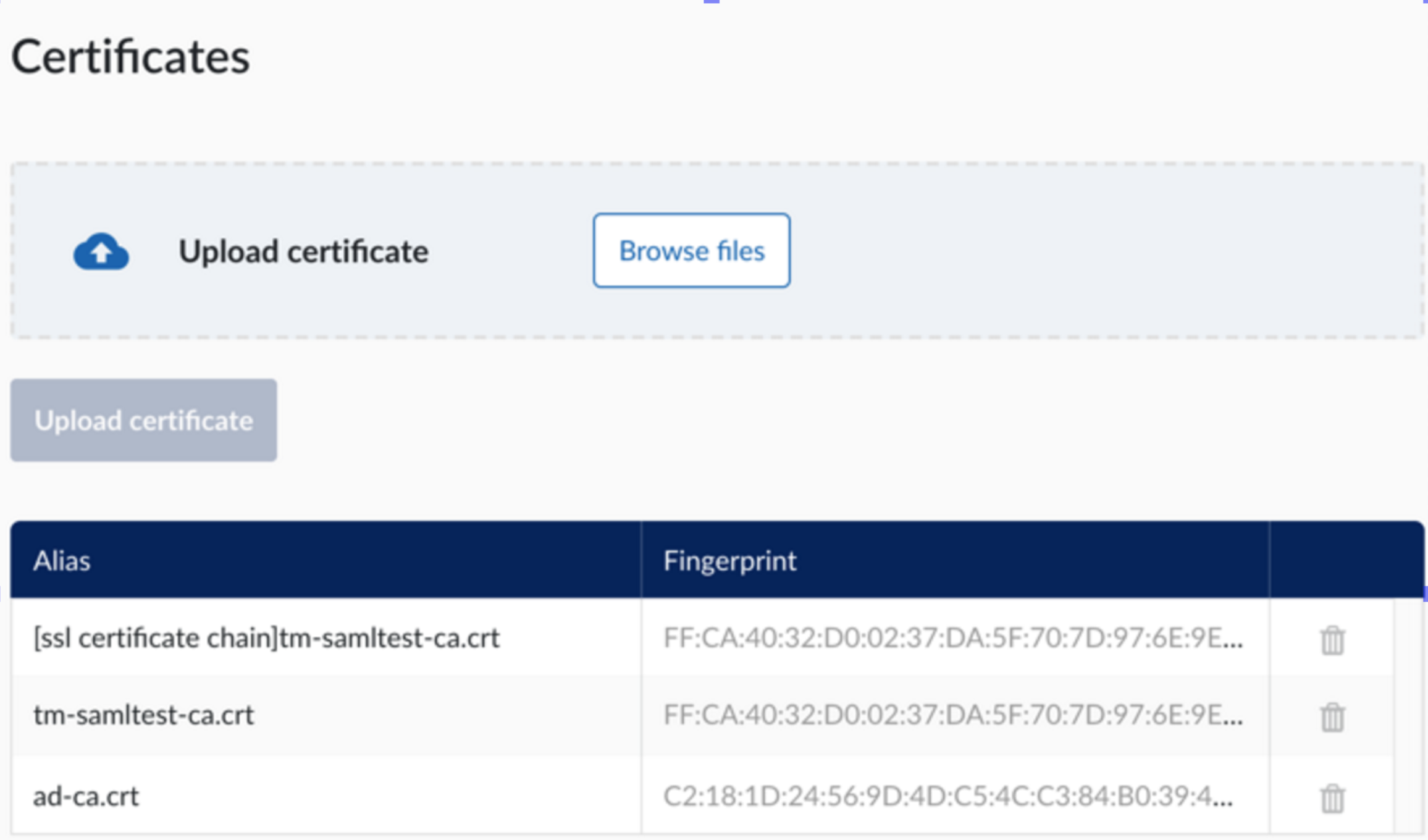

Wenn TrendMiner mit SSL-fähigen Diensten (Plant Integrations, LDAP, ...) kommunizieren muss, die selbst signierte Zertifikate oder von einer internen Zertifizierungsstelle ausgestellte Zertifikate verwenden, ist es nicht möglich, die Vertrauenskette dieser Zertifikate zu überprüfen.

Um die Vertrauenskette überprüfen zu können, laden Sie bitte die Stammzertifizierungsstelle und optional ein oder mehrere Zwischenzertifikate hoch. Das Gleiche ist erforderlich, wenn Sie SAML mit Zertifikaten verwenden, die von einer internen CA ausgestellt wurden.

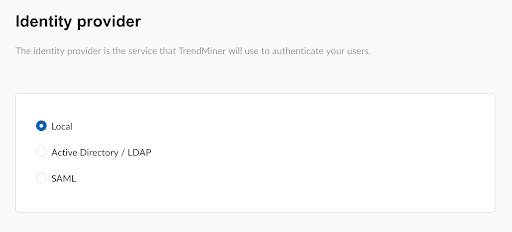

Jeder, der auf die TrendMiner Software zugreifen muss, muss als Benutzer in TrendMiner vertreten sein. Der Identitätsanbieter ist der Dienst, den TrendMiner zur Überprüfung der Zugriffsrechte verwendet.

Standardmäßig wird die Benutzerverwaltung und -authentifizierung von TrendMiner selbst durchgeführt, d.h. von einem "lokalen" Identitätsanbieter. TrendMiner unterstützt auch die Authentifizierung durch einen externen Identitätsanbieter. In diesem Fall werden die Anmeldeinformationen von dem externen Identitätsanbieter verwaltet und überprüft: Wenn sich ein Benutzer bei TrendMiner anmeldet, werden die Anmeldeinformationen an den Identitätsanbieter weitergeleitet, der sie dann überprüft und ein Zugriffstoken an TrendMiner sendet, um diesem Benutzer Zugriff zu gewähren.

Einer TrendMiner-Installation können mehrere Provider zugewiesen werden.

LDAP

In Version 2021.R3.1 werden nur lokale Benutzer und SAML als IdP unterstützt. LDAP wird in einer zukünftigen Version enthalten sein.

SAML

Eine ausführlichere Dokumentation zur Konfiguration von TrendMiner mit SAML finden Sie hier.

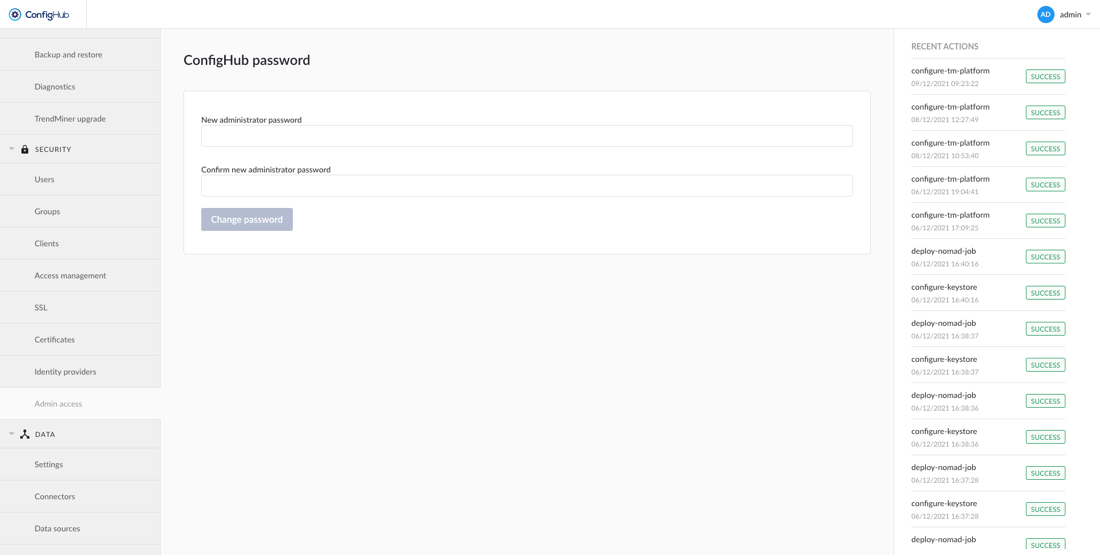

Über Admin Access kann das Passwort für den ConfigHub-Admin-Benutzer geändert werden.

Sicherheit - Vor 2021.R3.1

Erstellen Sie einen neuen Benutzer, indem Sie auf das Etikett (+ Benutzer hinzufügen) neben dem Titel klicken und die Felder für die Benutzerdetails ausfüllen: Benutzername und Passwort.

Anmerkung

Benutzernamen können nachträglich nicht mehr geändert werden.

Aktualisieren Sie einen bestehenden Benutzer, indem Sie den Benutzer in der Tabelle auswählen und im Menü 'Optionen' auf 'Bearbeiten' klicken. Mit der Option 'Löschen' kann das Benutzerkonto gelöscht werden. Wenn ein Benutzer gelöscht wird, bleibt seine gespeicherte Arbeit für andere Benutzer verfügbar. Der Benutzer kann wieder hinzugefügt werden, um erneut Zugriff auf seine Arbeit zu erhalten.

Aktivieren Sie das Kontrollkästchen 'Administrator' im Panel, um einem Benutzer Zugriff auf die Einstellungsmenüs in den verschiedenen TrendMiner-Anwendungen zu geben.

Wichtig

Wenn TrendMiner für die Verwendung eines externen Identitätsanbieters (z.B. Active Directory oder SAML) konfiguriert ist, synchronisiert TrendMiner die Benutzer-Metadaten von Ihrem externen IdP mit TrendMiner. Wenn Active Directory konfiguriert ist, haben Sie zwar weiterhin Zugriff auf dieses Menü, aber es stehen nicht alle Funktionen der Benutzerverwaltung zur Verfügung. Sie können jedoch weiterhin verwalten, welche Benutzer in der TrendMiner-Anwendung über Administratorrechte verfügen sollen. Wenn SAML für die Verbindung zu Ihrem IdP konfiguriert ist, ist die komplette Benutzerverwaltung deaktiviert, da sie von Ihrem IdP übernommen wird.

Die Gruppenverwaltung ermöglicht die Erstellung einer Sammlung von Benutzern und anderen Gruppen (d.h. verschachtelte Gruppen).

Wichtig

Wenn TrendMiner für die Verwendung eines externen Identity Providers konfiguriert ist, haben Sie keinen Zugriff auf dieses Menü, da Sie keine Gruppen manuell hinzufügen müssen. Wenn AD/LDAP als Identity Provider konfiguriert ist, unterstützt TrendMiner die Wiederverwendung der Gruppen/Gruppenmitgliedschaften, die in Ihrer AD/LDAP-Einrichtung konfiguriert wurden (siehe "Zugriffsverwaltung"). Falls SAML für die Verbindung zu einem Identity Provider verwendet wird, werden Gruppen nicht unterstützt.

Erstellen Sie eine neue Gruppe, indem Sie auf das Symbol (+ Gruppe hinzufügen) neben dem Titel klicken und den Gruppennamen vervollständigen.

Aktualisieren Sie eine bestehende Gruppe, indem Sie die Gruppe in der Tabelle auswählen und im Optionsmenü auf 'Bearbeiten' klicken. Mit der Option 'Löschen' können Sie die Gruppen löschen.

Verwalten Sie die Gruppenzugehörigkeit, indem Sie eine Gruppe auswählen:

Fügen Sie einen Benutzer oder eine Gruppe als Mitglied zu der ausgewählten Gruppe hinzu, indem Sie seinen/ihren Namen eingeben (es werden Vorschläge zur automatischen Vervollständigung angezeigt) und auf "Hinzufügen" klicken.

Entfernen Sie einen Benutzer oder eine Gruppe als Mitglied der ausgewählten Gruppe, indem Sie auf das Mülleimersymbol klicken.

Anmerkung

Mitgliedschaftsänderungen werden sofort durchgeführt, eine Bestätigung ist nicht erforderlich.

Verwalten Sie Zugriffsberechtigungen zentral pro Domäne.

Anmerkung

Im Moment werden nur Historian Access-Berechtigungen unterstützt.

Um eine neue Zugriffsberechtigung zu erstellen, klicken Sie auf die Schaltfläche "Eintrag hinzufügen" oben auf der Seite und geben Sie die erforderlichen Details im Popup-Fenster ein:

Entität: Name der Historian-Verbindung, wie in TrendMiner konfiguriert.

Tipp

Sie können das Keyword "ALL" verwenden, um die Sammlung aller Historian-Verbindungen anzuzeigen.

Mitglieder: Benutzer oder Gruppen, denen Sie eine Zugriffsberechtigung für die betreffende Historian-Verbindung erteilen möchten.

Um eine bestehende Zugriffsberechtigung zu bearbeiten, klicken Sie auf den Eintrag, den Sie bearbeiten möchten, und klicken Sie im Optionsmenü auf "Bearbeiten".

Um eine bestehende Zugriffsberechtigung zu entfernen, klicken Sie auf den Eintrag, den Sie löschen möchten, und klicken Sie im Optionsmenü auf "Löschen".

Anmerkung

Wenn AD/LDAP als Identity Provider konfiguriert ist, können Sie die in Ihrer AD/LDAP-Einrichtung konfigurierten Gruppen auch für die Zuweisung von Zugriffsberechtigungen für die konfigurierten Historian-Verbindungen verwenden. Wenn Sie also einer AD/LDAP-Gruppe die Zugriffsberechtigung für eine bestimmte Historian-Verbindung erteilen, wird allen AD/LDAP-Benutzern, die Mitglied dieser Gruppe sind, die Zugriffsberechtigung erteilt. Auf diese Weise können Sie die in Ihrem AD/LDAP definierte Gruppenzugehörigkeit für die Konfiguration der Zugriffsberechtigungen in TrendMiner wiederverwenden.

Um HTTPS zu aktivieren, sind drei Dinge erforderlich:

Privater Schlüssel

CSR für diesen privaten Schlüssel

Zertifikat-Kette

Die Erstellung eines CSR liegt in der Verantwortung des Kunden. Es ist für TrendMiner nicht möglich, dies zu tun.

Die Webserver-Software (Apache) unterstützt nur PEM-Zertifikate. OpenSSL kann verwendet werden, um Zertifikate in einem anderen Format in PEM zu konvertieren.

Sobald diese Voraussetzungen erfüllt sind, kann HTTPS über das Menü "Optionen" oben rechts aktiviert werden.ht.

Anmerkung

Die Aktivierung von HTTPS macht ConfigHub vorübergehend unbrauchbar, bis der Neustart des Dienstes abgeschlossen ist. Eine manuelle Aktualisierung von ConfigHub ist erforderlich. Drücken Sie F5, um zu versuchen, die Schnittstelle erneut zu laden. Wiederholen Sie den Vorgang, bis er erfolgreich ist.

Anmerkung

Zertifikatskette: Wenn das Zertifikat direkt von der Stammzertifizierungsstelle ausgestellt wurde, laden Sie die Stammzertifizierungsstelle hoch, andernfalls laden Sie die Zwischenzertifizierungsstelle hoch, die das Zertifikat signiert hat.

Wenn TrendMiner mit SSL-fähigen Diensten (Plant Integrations, LDAP, ...) kommunizieren muss, die selbst signierte Zertifikate oder von einer internen Zertifizierungsstelle ausgestellte Zertifikate verwenden, ist es nicht möglich, die Vertrauenskette dieser Zertifikate zu überprüfen.

Um die Vertrauenskette überprüfen zu können, laden Sie bitte die Stammzertifizierungsstelle und optional ein oder mehrere Zwischenzertifikate hoch. Das Gleiche ist erforderlich, wenn Sie SAML mit Zertifikaten verwenden, die von einer internen CA ausgestellt wurden.

Jeder, der auf die TrendMiner Software zugreifen muss, muss als Benutzer in TrendMiner Security vertreten sein. Der Identitätsanbieter ist der Dienst, den TrendMiner zur Überprüfung der Zugriffsrechte verwendet.

Standardmäßig wird die Benutzerverwaltung und -authentifizierung von TrendMiner selbst durchgeführt, d.h. von einem "lokalen" Identitätsanbieter. TrendMiner unterstützt auch die Authentifizierung durch einen externen Identitätsanbieter. In diesem Fall werden die Anmeldeinformationen von dem externen Identitätsanbieter verwaltet und überprüft: Wenn sich ein Benutzer bei TrendMiner anmeldet, werden die Anmeldeinformationen an den Identitätsanbieter weitergeleitet, der sie dann überprüft und ein Zugriffstoken an TrendMiner sendet, um diesem Benutzer Zugriff zu gewähren.

TrendMiner unterstützt den Wechsel zur Authentifizierung über Active Directory/LDAP. Wenn TrendMiner für die Verwendung der AD/LDAP-Authentifizierung konfiguriert ist, werden die Anmeldeinformationen von Active Directory verwaltet und überprüft. Wenn sich ein Benutzer bei TrendMiner anmeldet, werden die Anmeldedaten an das Active Directory weitergeleitet, das nach Überprüfung der Anmeldedaten ein Zugriffstoken an TrendMiner sendet, um dem Benutzer Zugriff zu gewähren. In diesem Szenario synchronisiert TrendMiner die Benutzer-Metadaten aus dem Active Directory mit TrendMiner Security. Sie müssen die Benutzer nicht manuell hinzufügen.

Konfiguration

Um AD/LDAP zu konfigurieren, müssen Sie ein paar Schritte ausführen.

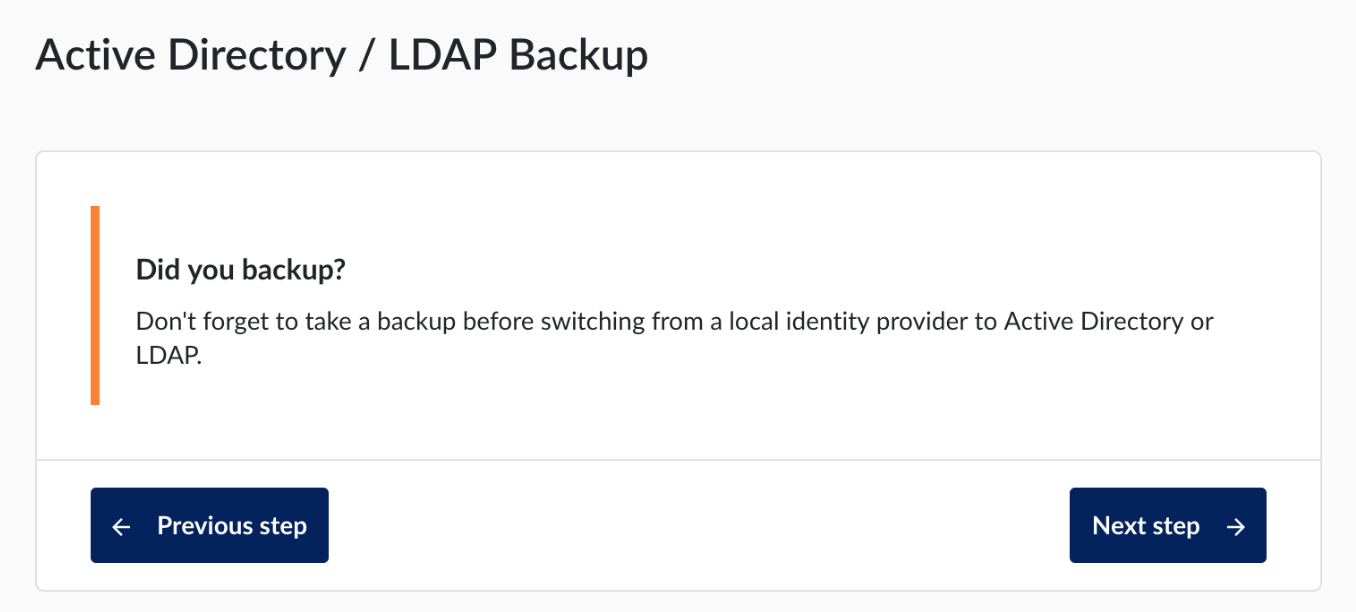

Backup

Wenn Sie von lokaler zu AD/LDAP-Authentifizierung wechseln, konfiguriert TrendMiner die verschiedenen Komponenten für diese neue Authentifizierungsmethode. Nachdem die Konfiguration und die anfängliche Zuordnung abgeschlossen sind, können Sie die Authentifizierungsmethode nicht mehr zurück auf Lokal ändern. TrendMiner-Benutzerkonten, die nicht einem AD/LDAP-Konto zugeordnet wurden, werden gelöscht. Zugeordnete Benutzer können in ConfigHub nicht mehr bearbeitet werden, mit Ausnahme des Admin-Flags, d.h. es ist weiterhin möglich, einem TrendMiner-Benutzer Admin-Rechte zu geben oder zu entziehen, wenn das AD/LDAP aktiv ist.

Wir empfehlen Ihnen dringend, eine Sicherungskopie für den Fall zu erstellen, dass während der Umstellung Probleme auftreten. Wir können Sie dabei unterstützen, den Zustand der Anwendung zum Zeitpunkt der Sicherung wiederherzustellen.

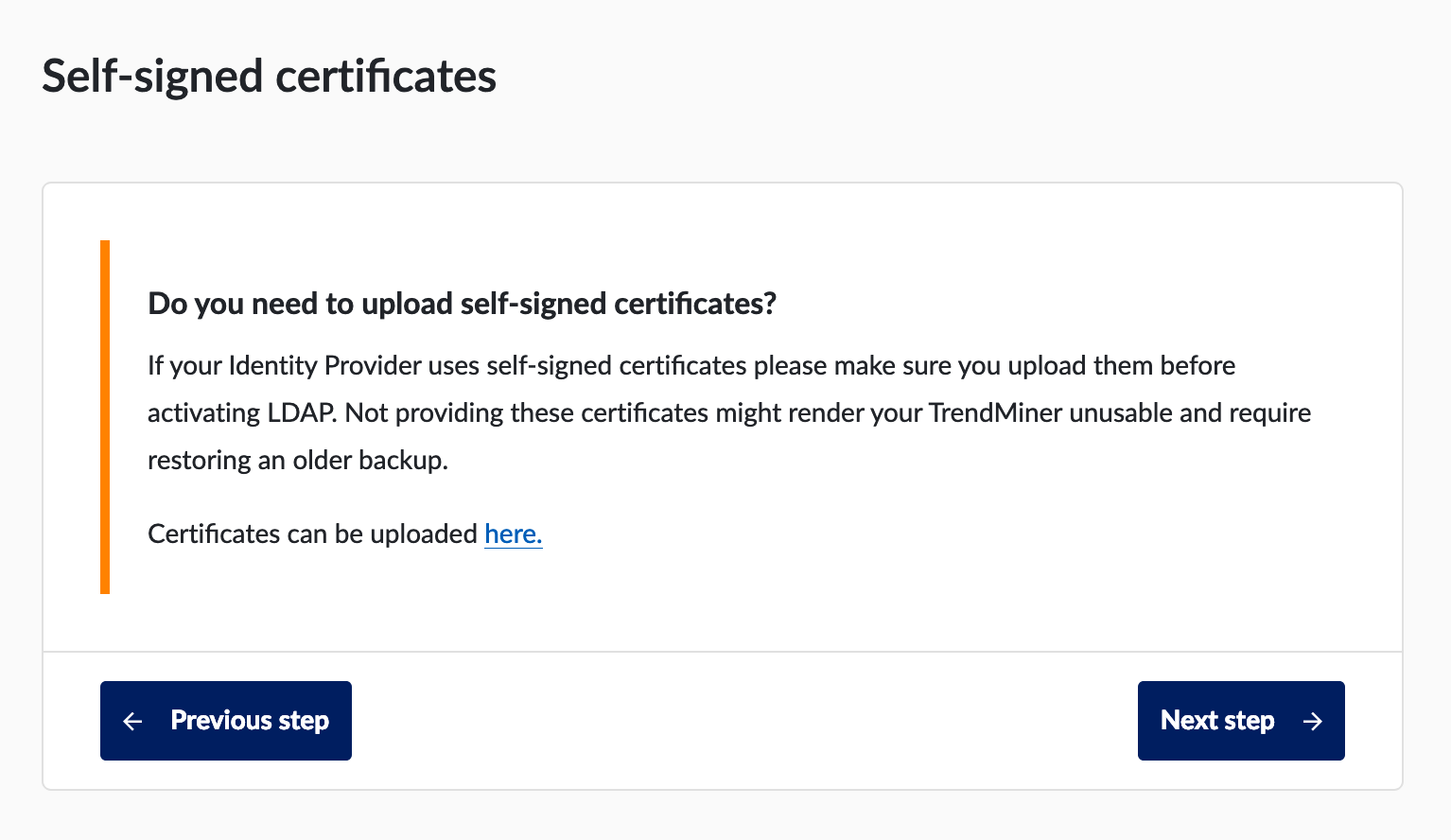

Selbstsignierte Zertifikate

Weitere Informationen zu selbstsignierten Zertifikaten finden Sie unter dem Menüpunkt 'Zertifikate'.

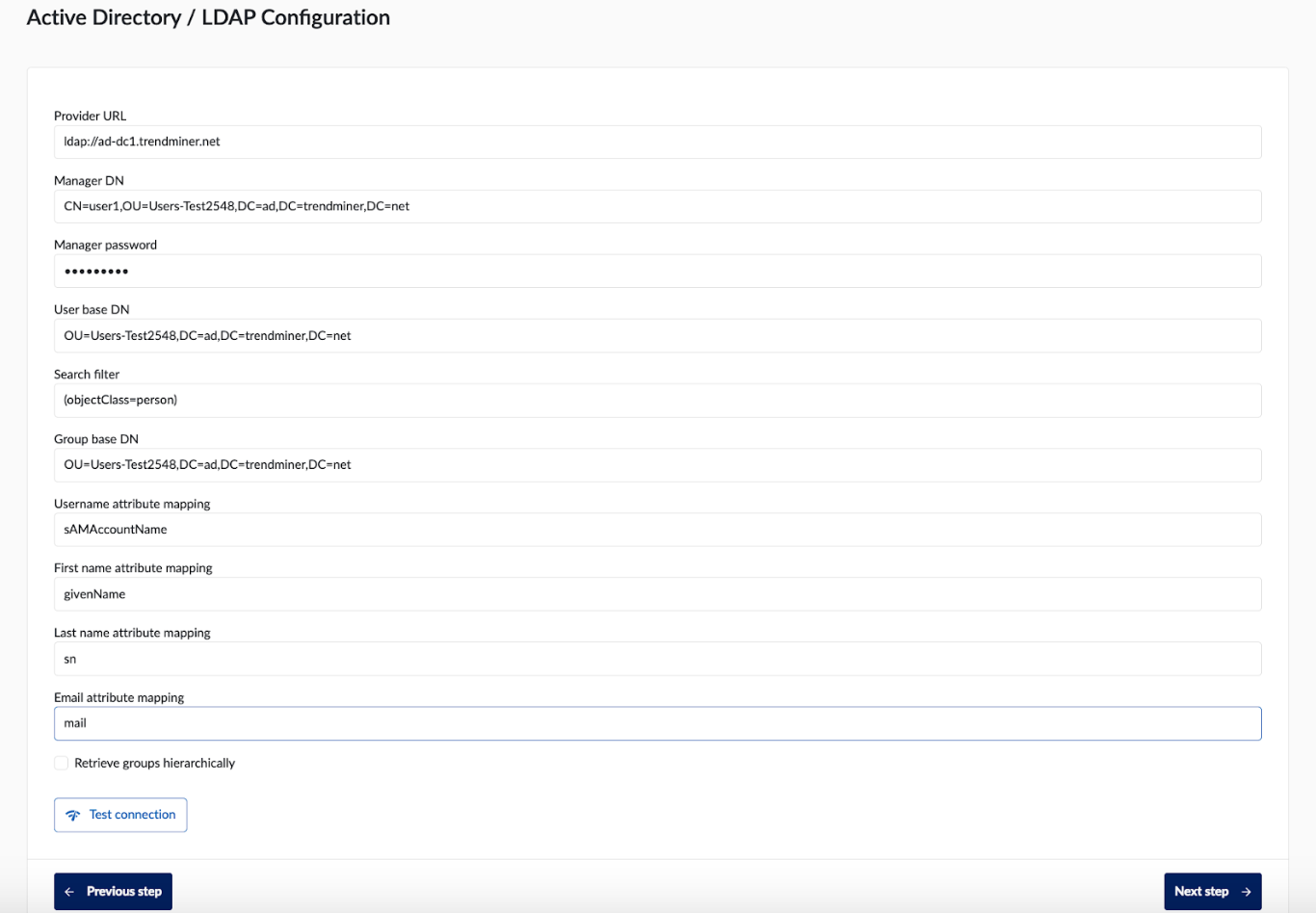

Verbindung zu AD/LDAP

Die folgenden Attribute müssen konfiguriert werden, um eine erfolgreiche Integration mit AD/LDAP zu ermöglichen:

Anbieter-URL: Der Hostname des LDAP-Servers, einschließlich des Protokolls ldap://

Manager-DN: Der Benutzer, der die Benutzer auflistet, die Zugriff auf TrendMiner erhalten, muss über Abfrageberechtigungen auf diesem Server verfügen. Er kann durch den vollständigen DN oder durch die Domänenbenutzernotation angegeben werden. In der Regel wird ein 'Service'-Konto mit einem nicht ablaufenden Passwort verwendet.

Manager-Passwort: Passwort des Benutzers.

Basis-DN des Benutzers: Der DN des Ausgangspunkts der Baumwanderung für Benutzer. Alle Benutzer müssen Nachkommen dieses Knotens sein.

Filter für die Suche: Filter zur Einschränkung der Benutzer, die auf TrendMiner zugreifen dürfen, z.B. objectCategory=Person wählt alle Benutzer aus.

Gruppenbasis-DN: Der DN des Startpunkts der Baumwanderung für Gruppen.

Gruppen können für die Rechteverwaltung in TrendMiner verwendet werden. Dies hat keinen Einfluss darauf, welchen Benutzern der Zugriff gestattet wird.

Zuordnung des Attributs Benutzername: Der Name des Attributs, das den Benutzernamen des Benutzers darstellt.

Zuordnung des Attributs Vorname: Dieses Attribut verweist auf den Vornamen des Benutzers.

Zuweisung des Attributs Nachname: Dieses Attribut verweist auf den Familiennamen oder Nachnamen des Benutzers.

E-Mail attribute mapping: Mailadresse des Benutzers.

Rufen Sie Gruppen hierarchisch ab: Aktivieren Sie diese Option, um den Baum für Gruppen abwärts zu durchsuchen, beginnend mit dem Basis-DN der Gruppe.

Klicken Sie auf "Verbindung testen", um zu überprüfen, ob die angegebenen Attribute zu einer erfolgreichen Verbindung mit Ihrem AD/LDAP-Server führen.

Klicken Sie auf "Speichern", um die Änderungen an Ihrer Konfiguration zu speichern.

Sie können auf das Menü 'Benutzer' klicken, um die Liste der Benutzer anzuzeigen, die Zugriff auf TrendMiner haben. Das Menü 'Gruppe' ist dann ausgegraut.

Anmerkung

Wir empfehlen Ihnen dringend, eine separate AD/LDAP-Gruppe für TrendMiner-Benutzer zu erstellen, damit nur die Benutzer, denen Sie wirklich Zugriff auf TrendMiner gewähren möchten, mit TrendMiner synchronisiert werden.

Um die Umstellung von lokaler IDP auf AD/LDAP-Authentifizierung zu unterstützen, wird ein Migrationsassistent für die anfängliche Zuordnung der bestehenden TrendMiner-Benutzerkonten bereitgestellt. Damit wird sichergestellt, dass die aktuellen Benutzereinstellungen und gespeicherten Arbeiten auch nach der Umstellung noch zugänglich sind.

Alle vorhandenen TrendMiner-Benutzerkonten sind links aufgelistet. Sie können jedem dieser Benutzerkonten ein AD/LDAP-Konto zuordnen, das auf der Grundlage der AD/LDAP-Konfiguration in Schritt 1 Zugriff auf TrendMiner hat. Das ausgewählte AD/LDAP-Konto "erbt" dann die Einstellungen des Benutzers und die gespeicherte Arbeit des ursprünglichen TrendMiner-Benutzerkontos.

Anmerkung

Nach Abschluss dieses Schritts müssen die Benutzer ihre AD/LDAP-Zugangsdaten verwenden, um auf die TrendMiner-Anwendung zuzugreifen.

Anmerkung

Die Konfiguration von SAML erfordert zumindest Grundkenntnisse und Zugang zu den richtigen internen Ressourcen (IT-Abteilung oder Dienstanbieter), um die erforderlichen Dateien zu erstellen.

TrendMiner unterstützt auch den Wechsel zur Authentifizierung durch einen externen Identitätsanbieter über SAML 2.0 (Referenz 1). Wenn TrendMiner für die Authentifizierung über SAML konfiguriert ist, werden die Anmeldedaten vom SAML-Identitätsanbieter (IdP) verwaltet und überprüft. In diesem Szenario synchronisiert TrendMiner die Benutzer-Metadaten vom SAML IdP mit TrendMiner Security. Sie müssen die Benutzer nicht manuell konfigurieren.

Wenn SAML aktiv ist, können Sie keine Benutzer mehr in TrendMiner bearbeiten. Die TrendMiner Sicherheits-API kann verwendet werden, um Benutzern die Admin-Rolle zuzuweisen.

Anmerkung

Gruppen werden derzeit nicht in Kombination mit SAML unterstützt.

Anmerkung

TrendMiner synchronisiert zwar die Benutzer-Metadaten vom SAML IdP, tut dies aber nicht pro-aktiv. Ein Benutzer muss sich bei TrendMiner anmelden, bevor sein Benutzername in der Registerkarte Benutzer angezeigt wird, und dieser Benutzer kann bestimmten ACLs zugewiesen werden.

Anmerkung

Die Aktivierung der SAML-Authentifizierung kann sich auf die Verwendung von TrendMiner-Skripten auswirken, da die APIs nicht mehr mit der Grundauthentifizierung funktionieren. Dies kann durch die Verwendung von Session-Cookies umgangen werden, die jedoch alle 12 Stunden automatisch ablaufen. Wie bei der Batch-Indizierung, da diese Skripte ein Cookie verwenden, das nach 12 Stunden abläuft, um sich zu authentifizieren.

Um SAML zu konfigurieren, müssen Sie ein paar Schritte ausführen.

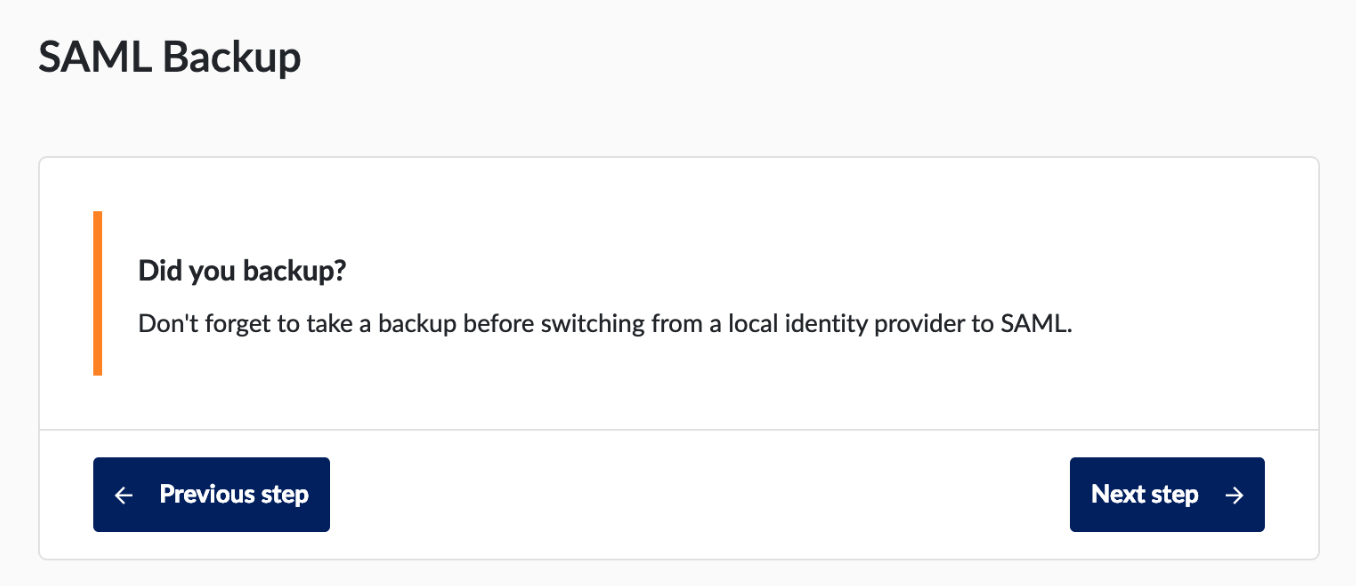

Backup

Wenn Sie von einem lokalen IdP zu einem SAML IdP wechseln, konfiguriert TrendMiner die verschiedenen Komponenten für diese neue Authentifizierungsmethode. Nachdem die Konfiguration und die anfängliche Zuordnung abgeschlossen sind, können Sie die Authentifizierungsmethode nicht mehr auf Lokal zurückstellen.

TrendMiner-Benutzerkonten, die nicht einem externen Konto zugeordnet wurden, werden gelöscht. Wir raten Ihnen, eine Sicherungskopie zu erstellen, für den Fall, dass während der Umstellung Probleme auftreten. Wir können Sie dabei unterstützen, den Zustand der Anwendung zum Zeitpunkt der Sicherung wiederherzustellen.

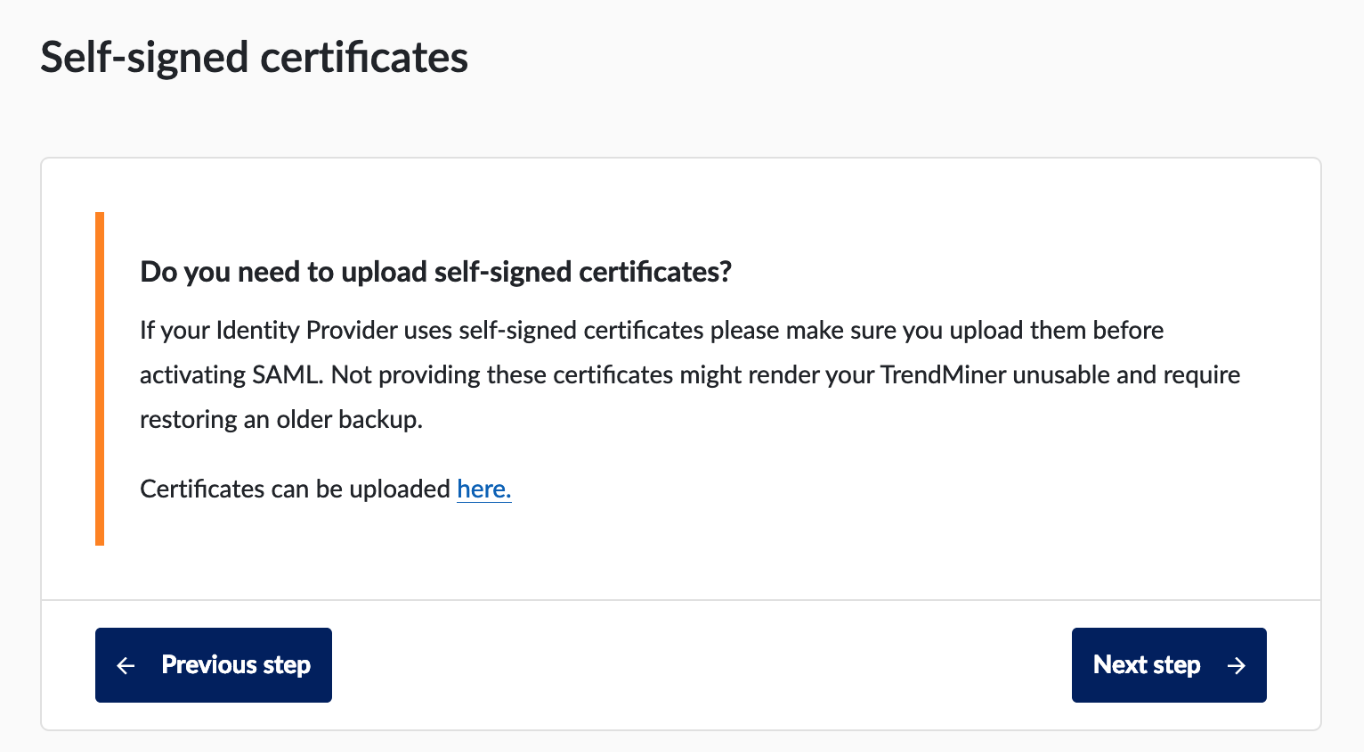

Selbstsignierte Zertifikate

Wenn Ihr Identity Provider selbstsignierte Zertifikate verwendet, stellen Sie sicher, dass Sie diese vor der Aktivierung von SAML hochladen. Wenn Sie diese Zertifikate nicht bereitstellen, kann Ihr TrendMiner unbrauchbar werden und die Wiederherstellung eines älteren Backups erforderlich machen.

Klicken Sie auf den Link "hier", um das Menü ConfigHub-Zertifikate zu öffnen, in das Sie Ihre selbstsignierten Zertifikate hochladen können.

Wählen Sie die Zertifikatsdatei und klicken Sie auf 'Zertifikat hochladen'. Laden Sie alle Zertifikate hoch, die benötigt werden, um Vertrauen von der Stammzertifizierungsstelle zu dem vom IdP verwendeten Zertifikat herzustellen.

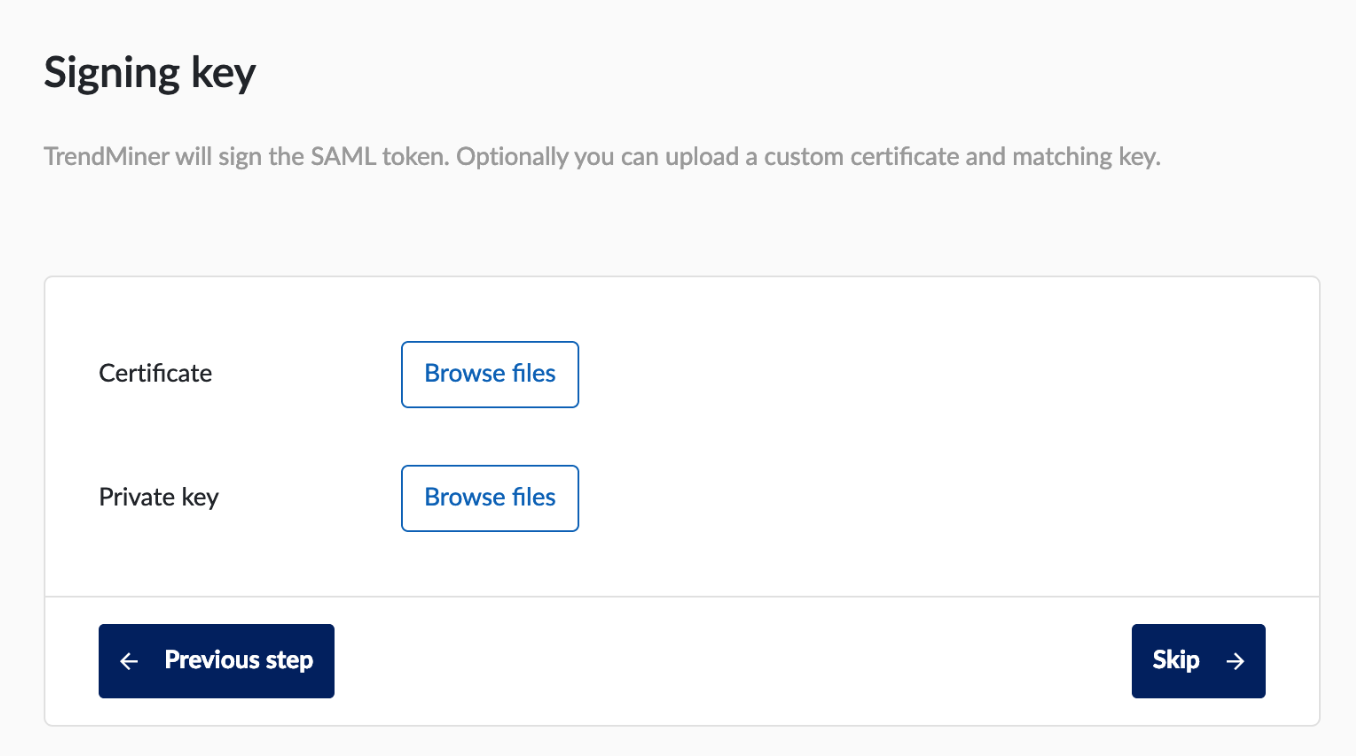

Signierschlüssel

Wenn die IdP-Administratoren ihre IDP sehr strikt konfiguriert haben und die Verwendung eines von ihnen ausgestellten Zertifikats/Schlüsselpaars anstelle des von TrendMiner automatisch generierten vorziehen, können diese im nächsten optionalen Schritt importiert werden.

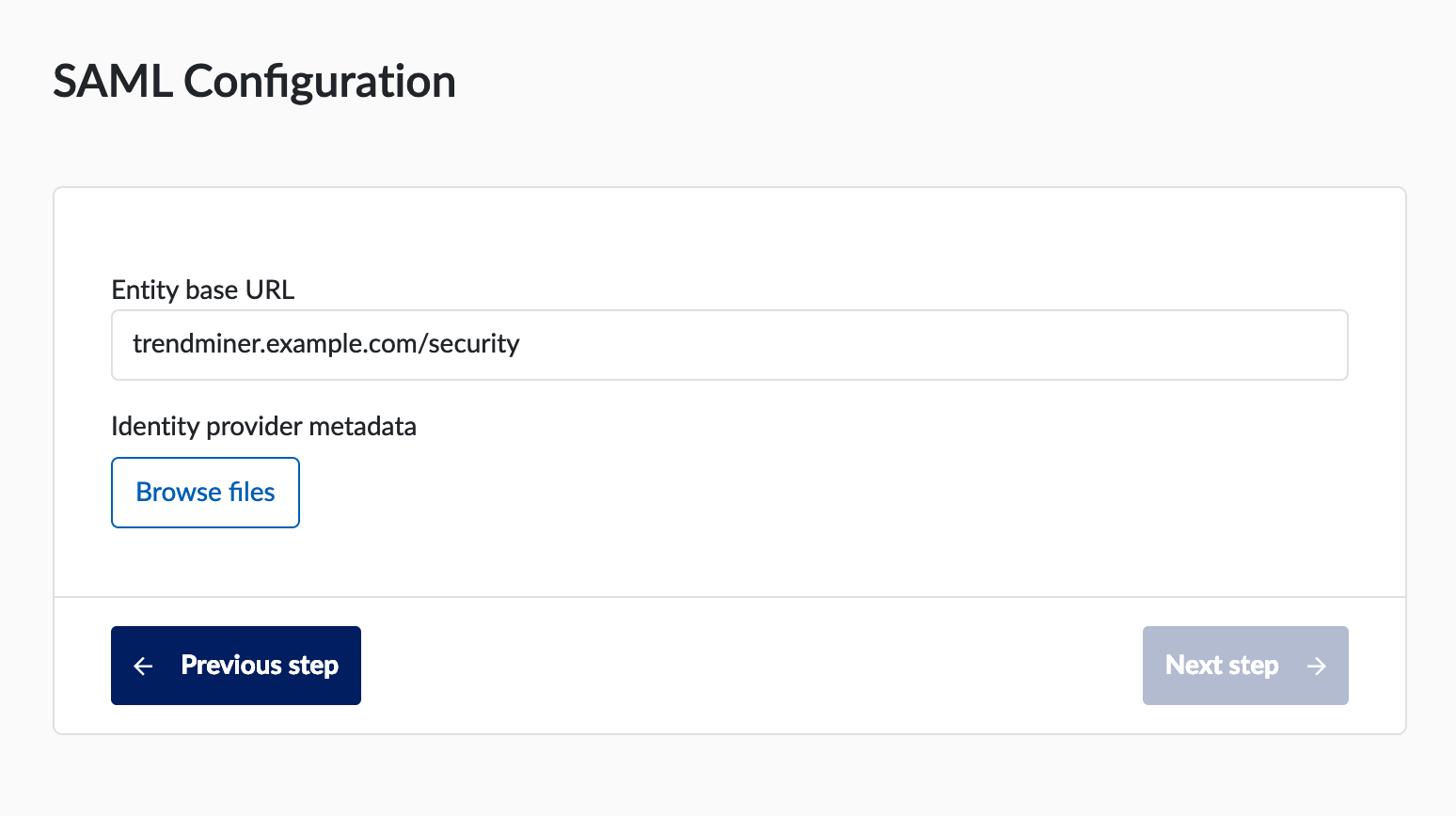

Konfiguration

Die folgenden Attribute müssen konfiguriert werden, um eine erfolgreiche Integration mit einem externen SAML-Identitätsanbieter zu ermöglichen:

Entity Base url: Die Entity Base URL definiert den Zugangspunkt der TrendMiner Sicherheitsanwendung, d.h. -> TrendMiner domain>/security.

Anmerkung

Von dieser URL werden zwei Eigenschaften abgeleitet, die in Ihrem IdP konfiguriert werden sollten: die Entity-ID, die eine Kennung für den TrendMiner Service Provider ist: {entityBaseUrl}/saml/metadata und die Single Sign-On URL, die den Einstiegspunkt für die Weiterleitung nach einer erfolgreichen Anmeldung definiert.

Metadaten des Identitätsanbieters: Laden Sie eine XML-Datei mit den Metadaten Ihres SAML IdP hoch. In der Dokumentation Ihres IdP finden Sie eine Anleitung zur Bereitstellung von Metadaten für einen Dienstanbieter. Sie wird Sie anweisen, eine Metadaten-Datei herunterzuladen, oder sie zeigt XML-Code an, den Sie kopieren und in eine neue Textdatei einfügen und mit der Erweiterung .xml speichern können.

Anmerkung

Falls die SAML-Antwort des IdP AuthnStatements enthält, sollte auch eine Audience Restriction in der Antwort enthalten sein, wie von der SAML-Bibliothek, die von TrendMiner verwendet wird, gefordert (https://projects.spring.io/spring-security-saml/).

Klicken Sie auf "Nächster Schritt", um die Änderungen an Ihrer Konfiguration zu speichern und fortzufahren.

Benutzer der Karte

Um die Umstellung von lokaler auf Authentifizierung über SAML zu unterstützen, wird ein Migrationsassistent für die anfängliche Zuordnung der bestehenden TrendMiner-Benutzerkonten bereitgestellt. Dadurch wird sichergestellt, dass die Einstellungen und gespeicherten Arbeiten des aktuellen Benutzers auch nach der Umstellung noch zugänglich sind.

Alle vorhandenen TrendMiner-Benutzerkonten sind links aufgelistet. Sie können jedes dieser Benutzerkonten einem externen Konto zuordnen, das auf der Grundlage der SAML-Konfiguration in Schritt 1 Zugriff auf TrendMiner erhält. Das eingegebene externe Konto "erbt" dann die Einstellungen des Benutzers und die gespeicherte Arbeit des ursprünglichen TrendMiner-Benutzerkontos.

Anmerkung

Nach Abschluss dieses Schritts müssen die Benutzer ihre SAML IdP-Zugangsdaten verwenden, um auf die TrendMiner-Anwendung zuzugreifen.

Anmerkung

Wenn SAML aktiv ist, werden die Benutzerkonten in TrendMiner erst bei der ersten Anmeldung erstellt. Daher können Sie Benutzer erst dann zu ACLs hinzufügen, wenn sie sich tatsächlich angemeldet haben.

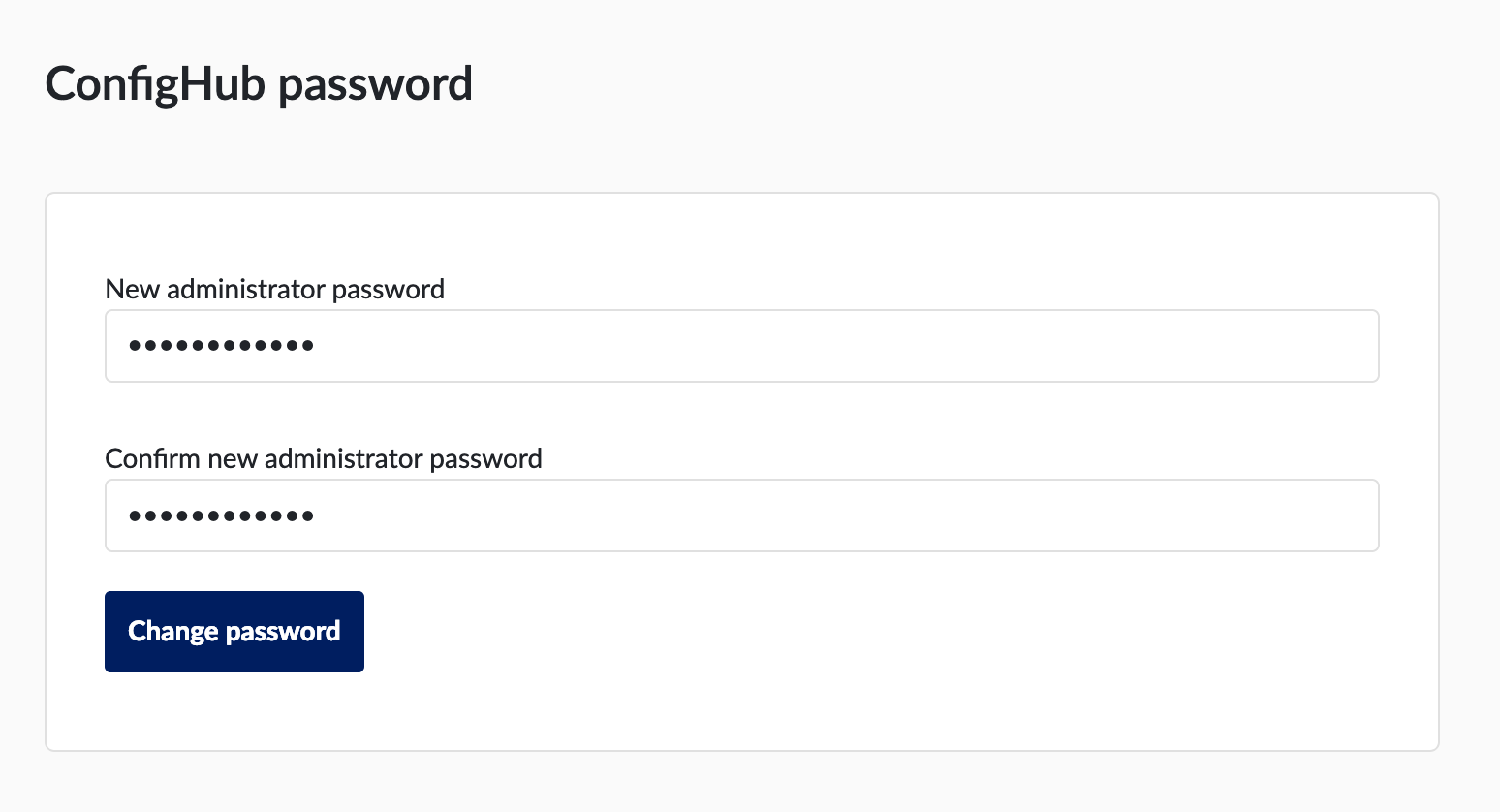

Admin-Zugang

Um das Administrator-Passwort von ConfigHub zu ändern, navigieren Sie zum Sicherheitsmenü und klicken Sie auf 'Admin-Zugang'. Geben Sie das neue Passwort zweimal ein und klicken Sie auf 'Passwort ändern'.

Referenzen

1. Getestet mit Okta SAML Identity Provider und Active Directory Federation Services (ADFS).

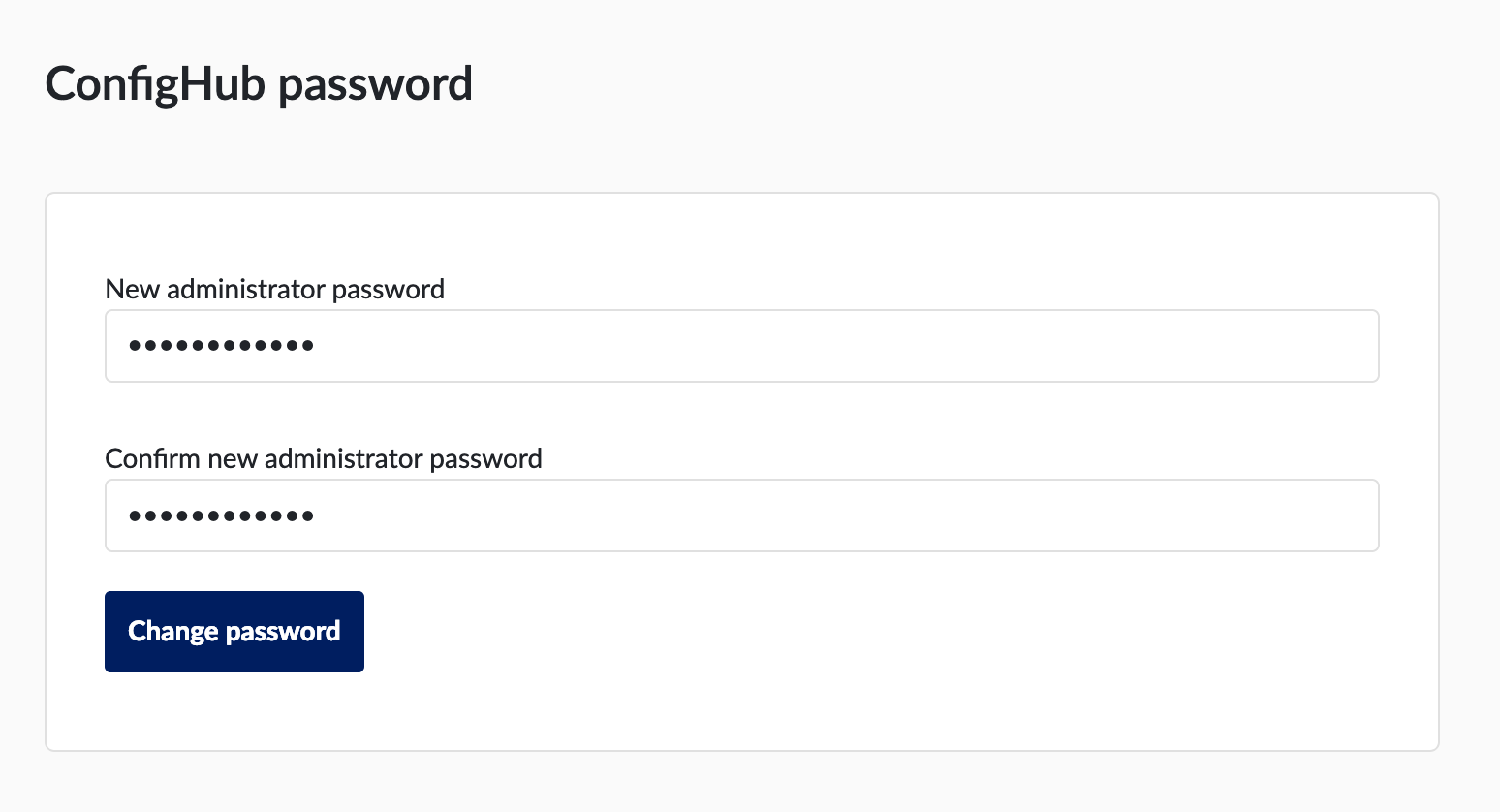

Um das Administrator-Passwort von ConfigHub zu ändern, navigieren Sie zum Sicherheitsmenü und klicken Sie auf 'Admin-Zugang'. Geben Sie das neue Passwort zweimal ein und klicken Sie auf 'Passwort ändern'.

Referenzen

Getestet mit Okta SAML Identity Provider und Active Directory Federation Services (ADFS).